行动!中国的网络安全力量让黑客WannaCry

2017年5月12日20时左右,全球爆发大规模勒索软件感染事件,波及99个国家,并仍在迅速蔓延。我国大量行业企业内网大规模感染。

WanaCry爆发,99个国家被勒索

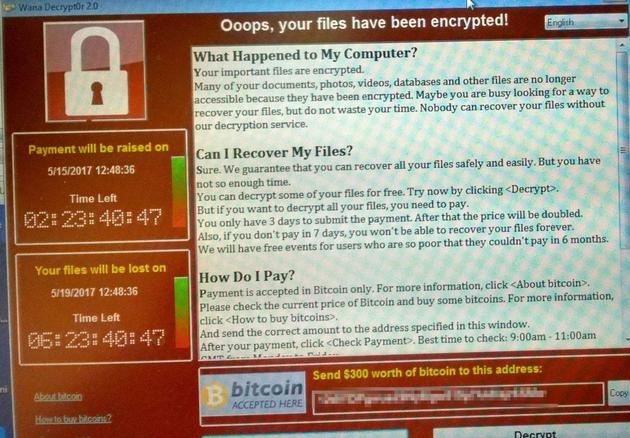

据悉,该病毒名为“WannaCry”,利用的漏洞是微软 Windows 的 EternalBlue MS17-010 SMB。传播方式为内部网络传播,包括 VPN 连接、访客用的 WI-FI 等能连接到内部网的方式,通过机器开放端口 445 进入。攻击者称需支付价值300美元的比特币解锁,3日后金额翻倍。如用户拒绝支付,电脑中的全部资料将于7日内被删除。

让世界看看,中国的网络安全力量!

事件爆发后,我国网络安全界迅速炸开锅,各安全厂商纷纷启动应急措施,各网络媒体也纷纷及时进行信息报道,中国的网络安全力量在危及关头迅速觉醒,快速应对此次世界性的网络危机。

5月13日凌晨,联软科技的百人安全服务团队立即行动起来,在过去的短短一天一夜里,已经迅速为 130 多家各行业用户进行了紧急安全排查和加固,并且还在持续加班加点为更多用户逐一排查。此次世界级安全事件,充分体现了中国网络安全界一致对外、迅速解决网络危及的行动力,让世界见识到了什么是网络安全强国该有的力量。

针对WanaCry,正确的安全排查步骤

目前大型企业、高校、政府网络安全管理方面可以赶快测定是否受到了影响:扫描内网,发现所有开放445 SMB服务端口的终端和服务器,对于Win7及以上版本的系统确认是否安装了MS07-010补丁,如没有安装则受威胁影响。Win7以下的Windows XP/2003目前没有补丁,只要开启SMB服务就受影响。未安装联软产品的网络用户可以尝试以下解决方案:

1、网络层面

强烈建议网络管理员在网络边界的防火墙上阻断445 端口的访问,如果边界上有IPS 和下一代防火墙,请升级设备的检测规则到最新版本并设置相应漏洞攻击的阻断,直到确认网内的电脑已经安装了MS07-010补丁或关闭了Server服务。微软MS17-010补丁下载址:https://technet.microsoft.com/zh-cn/library/security/MS17-010。

2、终端层面

关闭操作系统不必要开放的端口,如445、135、137、138、139端口,关闭网络共享服务。

3、感染处理

对于已经感染该病毒的机器,建议隔离处置。

4、预防要点

a、强化网络安全意识:不明链接不要点击,不明文件不要下载,不明邮件不要打开。

b、尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘、U盘,备份完后脱机保存该磁盘。

c、建议仍在使用windows xp, windows 2003操作系统的用户尽快升级到 window 7/windows 10,或 windows 2008/2012/2016操作系统。

联软用户安全加固步骤

1、临时禁用445端口

通过联软的IT安全运维管理平台,分发脚本,对企业内网所有的终端的445端口进行临时关闭,阻断病毒的传播途径。但由于微软不建议关闭SMBv2和SMBv3,涉及一些业务和系统服务在使用该服务,直接关闭会影响业务或系统的正常运行,所以只能临时关闭;

2、更新补丁

利用联软平台,逐步有序的检查和更新MS17-010对应补丁,修补漏洞。特别说明,补丁推送必须先测试,然后按步骤有序推进,避免由于环境中应用与补丁冲突导致终端运行不正常或影响业务运行;

3、启用准入策略

启用准入控制,禁止外来不安全终端(未更新MS17-010对应补丁和更新病毒库的终端)入网;

4、联系我们

需要更多技术资料,请拨打联软科技技术热线:400-6288-116。

良好的安全意识,让勒索软件无“利”可图!

从以往的安全事件爆发中可以看出,中国已经成为勒索软件的重灾国家之一,安全防护措施迫在眉睫。因此,在我们日常的网络使用过程中需要建立良好的安全防范意识,提前准备以便防患于未然。

完整的勒索软件事件

勒索软件的入侵

勒索软件有多种传输方式,最常见的是电子邮件中附带已感染文件和路过式下载,一旦访问到受感染的网页就可以在用户不知情的情况下加载恶意勒索软件。基于来源控制,可以将勒索软件拒之门外。对邮件和访问网页进行分析,检测是否包含有恶意软件,可隔离没有业务相关性的可疑广告邮件及社交媒体网站,在更为安全的环境中执行或办公。

联软:邮件和 Web 的访问控制可以从来源上拒绝勒索软件。

勒索软件的危害行为

勒索软件成功传输进用户终端后,依赖于操作系统、清理软件和杀毒工具的传统保护措施往往很难发觉,静态的签名对比方案在勒索软件变体更新和盗用签名的手段面前无力抗衡。对此,基于行为的检测机制才是发现和阻止勒索软件攻击的关键。大部分勒索软件都有着一系列的共同行为特征,比如创建多线程遍历所有磁盘,尝试删除 Windows 的卷影副本,修改注册表及服务项,对相关文件进行加密修改等。对于疑为勒索软件的行为迹象,可进行严格监控,审批重要进程的行为,并拦截恶意活动。保证任何恶意进程被发现时都可即时终止,恶意文件立刻隔离。

联软:检测应用程序和文件访问的行为可以发现并阻止勒索软件。

勒索软件的扩散

恶意软件往往有很强的自我增殖能力和流转性,立足于某个网络漏洞或应用漏洞,入侵后通过交互访问,从而扩散出去。为此在内网建立并实施权限与特权制度,使得并非所有用户的感染都会影响到关键的业务系统、程序平台、数据文件。同时对网络和端口进行隔离,保证其他区域的感染不会轻易扩散到安全区域。控制数据交换通道,使得勒索软件攻击无法大规模地爆发,也不会引起到重要信息的泄露。

联软:数据流转控制、业务系统隔离能在感染范围上限制勒索软件。

如何应对勒索软件?

事前准备

良好的备份和恢复计划对减小损失帮助极大。勒索软件对文件的加密和破坏作用极大,往往很难恢复,保障重要数据和珍贵信息不被劫持就显得极为重要。设置可控的安全磁盘,将重要文件和珍贵信息放置在安全环境下进行存储和交互,对转入转出地数据进行加密管控。勒索软件无法识别遍历,对受保护数据的劫持加密也就无从谈起了。

事中防御

由上文对整个“勒索”过程的分析,针对每个阶段我们都可提供相应的安全措施:

入侵阶段:通过“邮件和 Web 的访问控制”,从来源上拒绝勒索软件。

危害阶段:通过“检测应用程序和文件访问的行为”,发现并阻止勒索软件。

扩展阶段:通过“数据流转控制、业务系统隔离”,在感染范围上限制勒索软件。

总而言之,无论勒索软件千变万化,最终都是通过劫持信息、加密文件来达到目的。从这一点着手,通过两个策略即可完成大部分的任务:进程方面,严格控制合法进程,如doc仅允许被winword.exe读取;文件方面,将物理文件置于安全区,仅允许合法进行读写该区域。

事后追踪

防御空白期、0day 漏洞等一系列不可预计的情况存在,使得网络攻防战是一个永恒的话题。往往很难保证信息安全有着绝对防御,于是审计就成为了一件很有必要的事情。

对审计信息的鉴定分析,可以帮助你追踪到:勒索软件来自何处,潜伏了多久,做了什么,是否已完全被清除。这些信息能帮助我们规避一些原本不必要的损失,并确保该勒索软件不会重复感染。

未来趋势

纵览勒索软件的发展历程,由于有“利”可图,许多恶意软件开发都趋于这一方向,运行模式、加密技术、伪装能力都在不断的发展成熟,总会以更专业化的技术、更隐蔽的传播方式来劫持在线运营的企业机构。与此相对,信息安全也不再是为您的业务添加的某种工具。信息安全和业务经营是一个有机的整体,一个高度融合和协同合作的共赢体系。